GitHub'da bulunan (https://github.com/TheJoyOfHacking/411Hall-JAWS) projesi, Windows sistemlerinde bilgi toplama ve enumerasyon için tasarlanmış...

JAWS (Just Another Windows Script): Windows Bilgi Toplama ve Güvenlik Analizi Aracı

PowerShell Tabanlı Windows Enumerasyon Scripti Rehberi

Windows ortamlarında bilgi toplamak, güvenlik açıklarını analiz etmek ve potansiyel privilege escalation (ayrıcalık yükseltme) noktalarını belirlemek için kullanılan JAWS, güvenlik araştırmacıları ve penetrasyon testi uzmanları arasında oldukça popüler bir araçtır.

Bu yazıda JAWS aracının ne olduğunu, hangi durumlarda kullanıldığını, özelliklerini ve nasıl çalıştırılacağını detaylı bir rehber hâline getirdim.

🔍 JAWS Nedir?

JAWS (Just Another Windows Script), Windows sistemlerde kapsamlı bilgi toplama (enumeration) yapmak için geliştirilmiş PowerShell tabanlı bir güvenlik aracıdır.

GitHub projesi:

👉 https://github.com/TheJoyOfHacking/411Hall-JAWS

Bu araç, bir Windows makinesinin:

-

Güvenlik durumu

-

Yapılandırma hataları

-

Eksik yamalar

-

Privilege escalation fırsatları

gibi kritik noktalarını otomatik olarak analiz eder.

⭐ JAWS’ın Başlıca Özellikleri

JAWS birçok önemli güvenlik bileşenini otomatik olarak raporlar.

1. 🖥️ Sistem Bilgisi Toplama

Aracın temel işlevi, sistem hakkında kritik bilgileri toplamak ve analiz etmektir:

-

Windows sürümü, build numarası ve sistem mimarisi

-

Yüklü programlar

-

Patch seviyeleri

-

Çalışan servisler

-

İşlemler (process listesi)

Bu veriler, sistemde eksik güvenlik güncellemelerini tespit etmeye yardımcı olur.

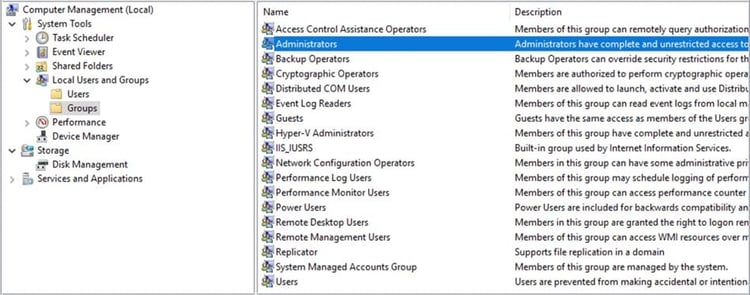

2. 👤 Kullanıcı Hesapları ve Yetki Analizi

JAWS, sistemde kullanıcı ve grup yapılandırmalarını derinlemesine tarar:

-

Kullanıcı hesapları

-

Yönetici grubu üyeleri

-

Oturum açan son kullanıcılar

-

Kullanıcı privilege seviyeleri

-

Potansiyel yetki yükseltme açıkları

Bu özellik özellikle sızma testi sırasında çok önemlidir.

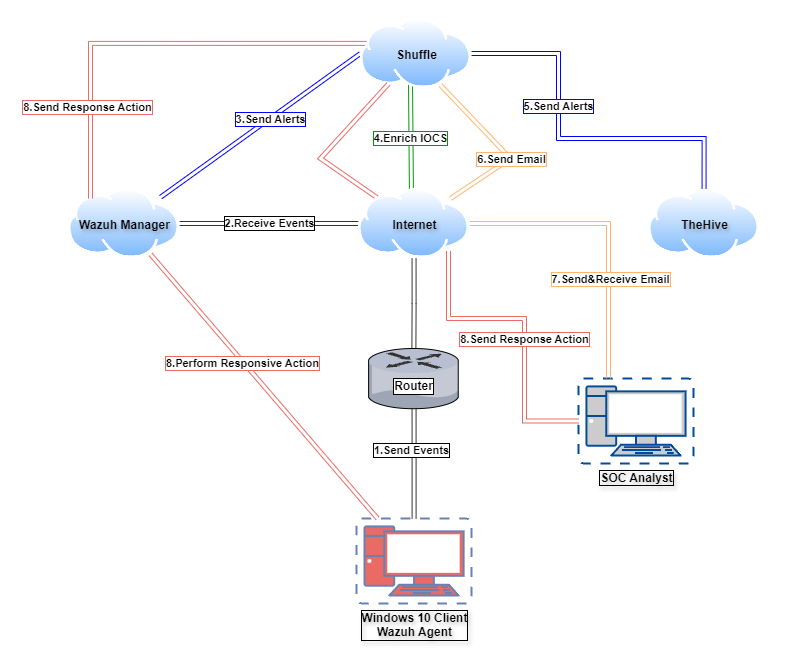

3. 🌐 Ağ Yapılandırması ve Bağlantılar

JAWS, ağ tarafında aşağıdaki bilgileri enumerate eder:

-

Ağ arabirimleri

-

IP yapılandırmaları

-

Firewall kuralları

-

ARP tablosu

-

Routing tablosu

-

Açık bağlantılar ve portlar

Bu veriler ağ güvenliğini analiz etmek için kritik önem taşır.

4. 🔐 Güvenlik Kontrolleri ve Zafiyet Tespiti

Araç ayrıca güvenlikle ilgili çeşitli kontroller yapar:

-

Antivirüs durumu

-

AppLocker politikaları

-

UAC ayarları

-

Şüpheli izinler

-

Zayıf ACL yapılandırmaları

Bu alanlar, çoğu zaman privilege escalation için en çok kullanılan yanlış yapılandırmalardır.

🎯 JAWS Ne İçin Kullanılır?

JAWS, hem güvenlik uzmanları hem de sistem yöneticileri tarafından farklı amaçlarla kullanılabilir.

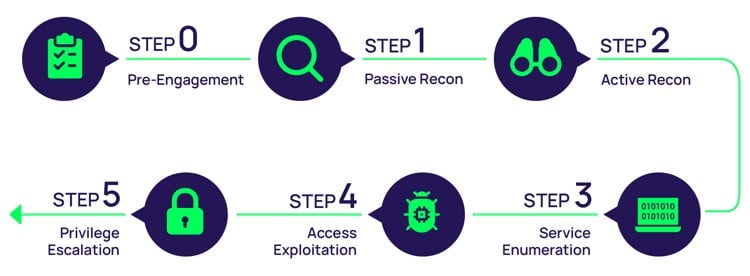

✔ 1. Penetrasyon Testlerinde Enumerasyon

Sızma testi sürecinin en kritik aşamalarından biri sistem bilgisinin toplanmasıdır.

✔ 2. Privilege Escalation Analizi

Yanlış yapılandırılmış haklar, zayıf servisler veya ayrıcalıklı dosyalar tespit edilebilir.

✔ 3. Sistem Yöneticileri İçin Güvenlik Denetimi

Sistemlerin güvenlik seviyesini analiz etmek için kullanılabilir.

✔ 4. CTF Yarışmaları ve Eğitim

Öğrenme amaçlı, Windows güvenlik mekanizmalarını anlamak için sıkça tercih edilir.

⚠️ Yasal Uyarı

JAWS yalnızca:

-

Kendi sistemlerinizde

-

Size ait olmayan sistemlerde yazılı izin alınmışsa

-

Eğitim ve laboratuvar ortamlarında

kullanılmalıdır.

Yetkisiz sistemlere yönelik kullanımı yasa dışıdır ve ciddi sorumluluk doğurur.

🛠️ Kurulum ve Kullanım

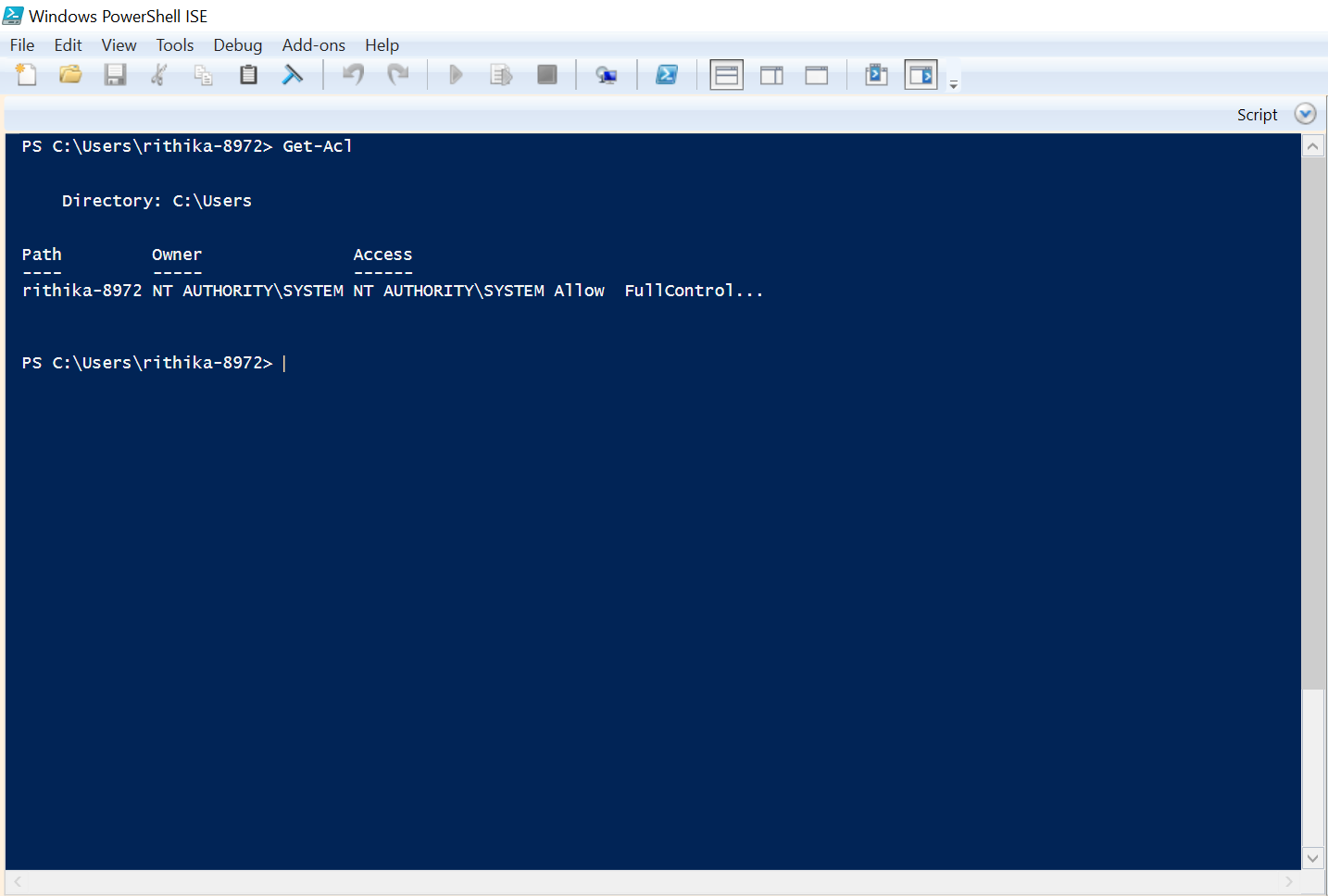

JAWS bir PowerShell scripti olduğu için çalıştırması oldukça kolaydır.

GitHub’dan indir:

https://github.com/TheJoyOfHacking/411Hall-JAWS

▶️ Temel Kullanım Komutları

1. CMD Üzerinden Çalıştırma (Çıktıyı Dosyaya Yazma)

C:\temp> powershell.exe -ExecutionPolicy Bypass -File .\jaws-enum.ps1 -OutputFilename JAWS-Enum.txt

Bu komut çalıştığında sistem hakkında kapsamlı bir rapor dosyası oluşturur.

2. CMD Üzerinden Standart Çalıştırma

C:\temp> powershell.exe -ExecutionPolicy Bypass -File .\jaws-enum.ps1

3. PowerShell Üzerinden Çalıştırma (Output dosyasına yazma)

PS C:\temp> .\jaws-enum.ps1 -OutputFileName Jaws-Enum.txt

📄 Çıktı Dosyası Neler İçerir?

JAWS çalıştıktan sonra:

-

Sistem bilgisi

-

Ağ konfigürasyonları

-

Kullanıcı/grup bilgileri

-

Güvenlik ayarları

-

Yetki analizleri

-

Zayıf nokta tespitleri

gibi yüzlerce satırdan oluşan ayrıntılı bir rapor üretir.

Bu rapor özellikle penetrasyon testlerinde “gizli hazineler” sunar.

🏁 Sonuç

JAWS, Windows sistemler için geliştirilen en kapsamlı PowerShell tabanlı bilgi toplama araçlarından biridir.

Penetrasyon testlerinden eğitim ortamlarına kadar birçok kullanım alanına sahiptir.

Bu yazıda:

-

JAWS’ın ne olduğunu

-

Hangi özelliklere sahip olduğunu

-

Kullanım senaryolarını

-

CMD ve PowerShell üzerinden nasıl çalıştırıldığını

-

Yasal kullanım gerekliliklerini

detaylı olarak ele aldık.